【BUUCTF】CRYPTO-刷题记录-Windows系统密码

题目描述

解题步骤

下载附件,得到一个hash文件

1 | Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: |

这种格式称为 ntds.dit 导出格式 或 密码哈希文件(pass-the-hash)格式

1. Administrator

- NTLM:

31d6cfe0d16ae931b73c59d7e0c089c0 - 这是 空密码 的标准 NTLM 哈希

- 密码 =

""(空)

2. Guest

- 同样是

31d6cfe0d16ae931b73c59d7e0c089c0→ 空密码

3. SUPPORT_388945a0

- NTLM:

bef14eee40dffbc345eeb3f58e290d56 - 可能需要爆破,但名字像临时账户

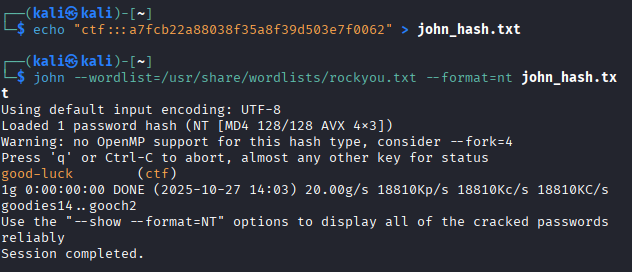

4. ctf

- NTLM:

a7fcb22a88038f35a8f39d503e7f0062 - 这是我们要重点破解的目标!

- 用户名是

ctf,很可能密码简单

1 | # 准备 john 格式:用户名:::NTLM::: |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 末心的小博客!